За певних обставин журналістам може знадобитися зберегти анонімність в Інтернеті, щоб захистити...

Цифрова безпека

Все, що потрібно знати про шифрування

Шифрування інформації та комунікацій в Інтернеті має важливе значення для журналістів, щоб...

Технічний експерт: Журналісти повинні знати про небезпеку...

В інтерв’ю, проведеному організацією “Репортери без кордонів” (RSF), експерт з...

Як врятуватися від пильного ока інтернет-провайдерів

Журналісти повинні навчитися захищати себе від пильного ока інтернет-провайдерів, оскільки вони...

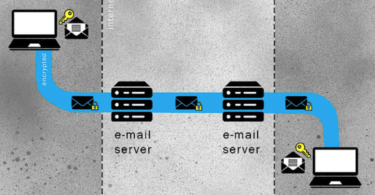

Чому журналістам варто використовувати додатки з наскрізним...

Наявність наскрізного шифрування (E2EE) в додатках і програмах для обміну повідомленнями захищає...

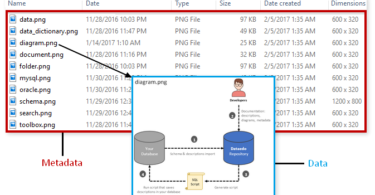

Каталог ресурсів для самостійного навчання цифровій безпеці

У цій статті «Репортери без кордонів» (RSF) зібрали 40 онлайн-ресурсів, щоб допомогти журналістам...